Quem acompanhou o caso do Megaupload deve percebido que muitos sites relacionados a direitos autorais e ao departamento de justiça norte-americano caíram e que um grupo de hackers assumiu a autoria dos ataques. Muito foi falado sobre esses ataques, mas ao contrário do que muita gente pensa, esse tipo de ataque não está relacionado a um tipo de invasão em si.

Ao contrário das invasões, os ataques DDoS não são pensados em roubo de dados, mas sim como uma forma de tirar do ar os servidores. Esses ataques se tratam basicamente de tentar enviar vários pacotes ao mesmo tempo para um servidor, fazendo com que ele fique sobrecarregado. Para que esses ataques DDoS, vários personagens devem entrar em ação.

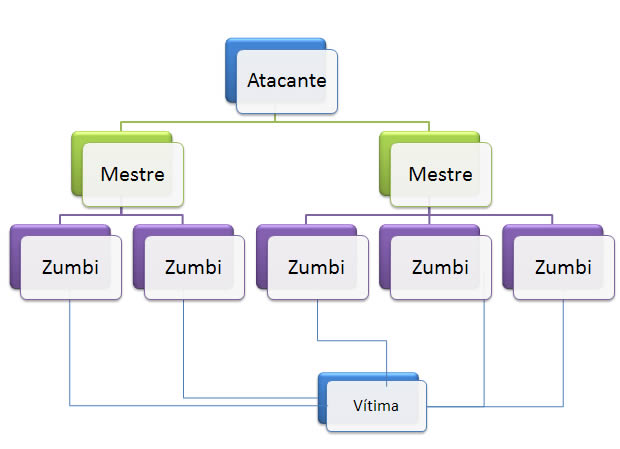

Atacante: Geralmente é o cracker ou a pessoa que quer invalidar o sistema.

Mestres: Os mestres são computadores que gerenciam os zumbis. Esses mestres controlam os zumbis para fazer com que eles ataquem as vítimas.

Zumbi: Essas máquinas são as que executam os ataques DDoS efetivamente. São responsáveis por inundar o computador com um volume enorme de pacotes ocasionando um congestionamento da rede.

Vítima: A vítima é o alvo do ataque. É ela que fica sobrecarregada com a quantidade de pacotes enviada pelos zumbis e acaba travando, reiniciando ou negando os serviços importantes.

A primeira fase do ataque é a intrusão em massa, ou seja, é a hora de criar os Zumbis, que podem ser conseguidos voluntariamente ou involuntariamente sendo a segunda forma mais comum de se utilizar. Os hackers se utilizam das falhas do Windows, engenharia social e outros para conseguir os Zumbis involuntários.

Já a segunda fase consiste em programar o ataque: separa-se as máquinas invadidas em Mestres e Zumbis. A preferência pelos mestres são máquinas que ficam conectadas permanentemente a Internet e que não são monitoradas pelos administradores de sistema. Os Zumbis são escolhidos pela capacidade de conexão a Internet, quanto mais larga a banda, melhor para os zumbis enviarem o ataque. Os Zumbis se reportam ao Mestre, que é controlado pelo Atacante. Quando as máquinas estão prontas, o atacante dá o sinal e o ataque começa.

As vítimas pouco podem fazer para evitar esse tipo de ataque pois seus servidores são pensados para suprir uma determinada demanda de tráfego. Quando essa demanda é muito maior do que a capacidade do servidor, ele inevitavelmente vai cair.

Se o seu site recebe uma média de 100 ao mesmo tempo, seu servidor deve aguentar bem mais do que isso. Vamos supor que sejam 1500 usuários simultâneos. Se um hacker quiser derrubar o seu servidor, eles vão mandar um ataque equivalente a 5.000 usuários ao mesmo tempo, e assim como as grandes liquidações, muitos dos pacotes ficam presos do lado de fora do servidor.

Ataques DoS:

Por serem muito parecidos, muitas pessoas confundem os ataques DoS com os DDoS. A principal diferença entre os dois é na forma com que eles são feitos. Enquanto o ataque DDoS é distribuído entre várias máquinas, o ataque DoS é feito por apenas um invasor que envia vários pacotes.

Os ataques DoS são bem mais fáceis de evitar com algumas regras em firewalls. Além disso, é preciso uma conexão de banda larga e um computador capaz de enviar muitos pacotes ao mesmo tempo para que esse tipo de ataque tenha sucesso.

E como eu me previno?

Se você estiver sendo utilizado como Master ou como Zumbi, um bom Firewall ou um bom antivírus poderá te ajudar a evitar esse tipo de ataque em outros servidores. Vários vírus de computador são utilizados para fazer com que seu computador haja como Zumbi ou Mestre. São eles: “Codered”, “Slammer”, “MyDoom”, “MyPenis” e “MyBalls”.

Caso você seja um administrador de sistemas, a primeira coisa a fazer é manter seu servidor atualizado com um bom firewall e com todos os firmwares dos dispositivos de rede. E não esquecer de vigiar os pacotes de rede para identificar possíveis ameaças.

Fonte: Tech Tudo

0 comentários: